Data Breaches sind zur wiederkehrenden Schreckensmeldung geworden. Öffentlich werden sie aber nur dann, wenn es sich gar nicht mehr vermeiden lässt. Das zeigt, wie gefährlich sie für ein Unternehmen werden können. Zu den hohen Strafzahlungen und Bereinigungskosten kommt zusätzlich ein kaum abschätzbarer Reputationsverlust, so wie jüngst auf den Krankenkassen-Dienstleister BITMARCK.

Ein Kommentar von Gregor Bieler, Co-CEO von APARAVI

Datenverluste sind jedoch kein unabwendbares Schicksal, bei dem nur das Sankt-Florians-Prinzip helfen kann. Das Muster erfolgreicher Data Breaches ist vielmehr bekannt und verbindet zwei typische Schwachpunkte: unzureichend gesicherte Netzwerke als Einfallstor und unübersichtliche, unstrukturierte Datenbestände als leichte Beute.

Man fühlt sich unwillkürlich an mittelalterliche Städte oder Burgen erinnert. Intelligente Bürger und Burgherren haben sich nicht nur um feste Mauern gekümmert, sondern auch ihre Schätze angriffsfest gemacht. Sie haben präventiv Wertvolles von Überflüssigem getrennt, und sicher verwahrt.

Davon ist die Datenqualität der Jetztzeit in der Regel weit entfernt. Unbekannte und überflüssige Daten liegen neben ungeschützten, wertvollen oder geschäftskritischen Informationen für Angreifer quasi auf dem Präsentierteller.

Das Rezept gegen den nächsten Ransomware- und Datenklau-Angriff erklärt sich damit von selbst: Analyse, Bereinigung, Indizierung und Inventarisierung der Datenbestände sowie die Verschlüsselung der verbleibenden wichtigen Daten.

Da dies manuell unmöglich zu leisten ist, muss das natürlich als kontinuierlicher, hochautomatisierter Prozess laufen. Wer sich jetzt immer noch nicht darum kümmert, darf sich nicht wundern, das nächste Opfer zu werden.

Themen:

LESEN SIE AUCH

Aktuelle organisatorische Herausforderungen in der Cybersecurity

Kosten für IT-Sicherheit: Budgets richtig kalkulieren

Die vier beliebtesten Ausreden, den Datenschutz zu verschlafen

Cybersicherheit: Ein gesundes Misstrauen ist Pflicht

Unsere Themen im Überblick

Themenwelt

Wirtschaft

Management

Recht

Finanzen

Assekuranz

DNS-Überwachung ohne Grenzen? – Warum das BVerfG im Fall 1 BvR 2317/25 eine digitale Systemfrage stellt

Deutsche Sozialversicherung fordert klare Regeln für digitale Verwaltung in Europa

Biometrie 2.0: Worauf Banken achten müssen

KI & Bewertungen: So sichern KMU ihre Sichtbarkeit in einer neuen Suchrealität

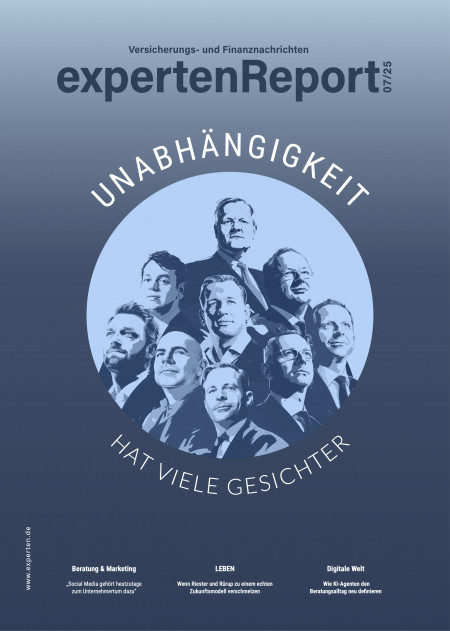

Die neue Ausgabe kostenlos im Kiosk

Werfen Sie einen Blick in die aktuelle Ausgabe und überzeugen Sie sich selbst vom ExpertenReport. Spannende Titelstories, fundierte Analysen und hochwertige Gestaltung – unser Magazin gibt es auch digital im Kiosk.