Social Engineering nennt sich die Methode, bei der Cyber-Kriminelle Mitarbeiter manipulieren, um an vertrauliche Daten zu gelangen. Bitkom-Experte Felix Kuhlenkamp erklärt, wie Unternehmen sich schützen können.

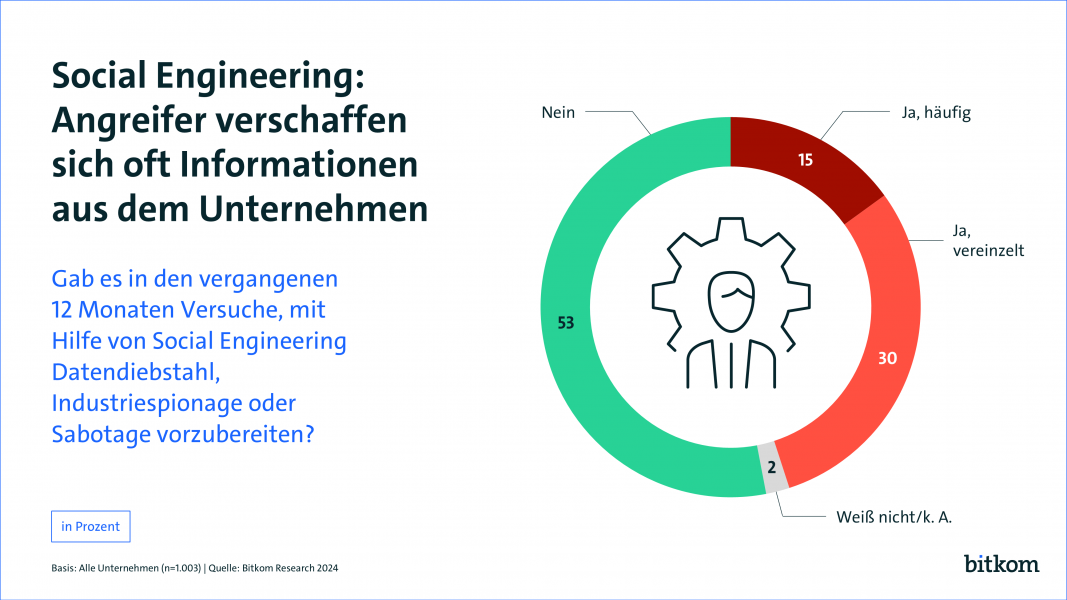

Cyberkriminelle nutzen zunehmend Social Engineering, um vertrauliche Informationen zu erlangen. Ein Anruf aus der IT-Abteilung, der ein Passwort für ein PC-Update erfragt, eine E-Mail aus der Führungsebene mit einem Link zu einer Website oder eine verzweifelte SMS einer Kollegin, die keinen Zugriff auf ihren Rechner hat – hinter all diesen Szenarien könnten sich Angreifer verbergen, die auf diese Weise Informationen für einen Angriff sammeln. Bei Social Engineering werden Mitarbeiterinnen und Mitarbeiter gezielt manipuliert, um sensible Daten preiszugeben. In fast jedem zweiten deutschen Unternehmen (45 Prozent) kam es innerhalb eines Jahres zu solchen Vorfällen. 30 Prozent berichten von vereinzelten Versuchen, 15 Prozent sogar von häufigen. Diese Daten stammen aus einer Umfrage von 1.003 Unternehmen mit mindestens 10 Beschäftigten, die im Auftrag des Digitalverbands Bitkom durchgeführt wurde.

„Durch Social Engineering versuchen Cyberkriminelle zum einen, sich Zugangsdaten zu IT-Systemen zu verschaffen. Zum anderen kann es zunächst einmal nur darum gehen, wichtige Informationen zu sammeln, etwa Namen der direkten Vorgesetzten oder eingesetzte Software. Auch solche Angaben können dabei helfen, einen weiteren Social-Engineering-Angriff vorzubereiten oder eine Cyberattacke durchzuführen“, erklärt Felix Kuhlenkamp, IT-Sicherheitsexperte beim Digitalverband Bitkom.

Um sich besser vor Social Engineering zu schützen, gibt Bitkom vier Empfehlungen:

- Unternehmen sollten regelmäßig Schulungen durchführen, um ihre Mitarbeiterinnen und Mitarbeiter für die Gefahren von Social Engineering zu sensibilisieren. In diesen Schulungen lernen sie, verdächtige Nachrichten oder Anfragen zu erkennen und zu melden.

- Es ist wichtig, Prozesse klar zu definieren und sicher zu gestalten. Unternehmen sollten festlegen, welche Informationen auf welchem Weg – etwa telefonisch oder per Mail – weitergegeben werden dürfen und welche niemals, wie beispielsweise Passwörter. Doppelte Sicherheitsmechanismen, wie das Prüfen und Bestätigen von Überweisungen oder sensiblen Entscheidungen durch mindestens zwei oder mehr Personen aus verschiedenen Unternehmensbereichen, können die Risiken durch Manipulationen oder unbefugte Zugriffe erheblich reduzieren.

- Die Verwendung von Multi-Faktor-Authentifizierung, bei der neben dem Passwort auch ein Code auf dem Smartphone oder eine Keycard erforderlich ist, erschwert die Nutzung von Informationen, die durch Social Engineering erbeutet wurden. Dadurch wird es Angreifern deutlich schwerer gemacht, in die IT-Systeme einzudringen.

- Grundsätzlich sollten Unternehmen moderne IT-Sicherheitssoftware wie Spam-Filter oder Anti-Phishing-Software einsetzen, um zumindest einfache Angriffe herauszufiltern. Spezielle softwarebasierte Systeme können zudem ungewöhnliche Aktivitäten im eigenen Netzwerk entdecken, die auf Social-Engineering-Angriffe hindeuten. Künstliche Intelligenz und Anomalie-Erkennung erkennen oft verdächtiges Verhalten und lösen rechtzeitig Alarm aus.

Themen:

LESEN SIE AUCH

Cybersecurity im Finanzsektor: Persönliche Apps und generative KI als Risiko

Finanzdienstleister stehen zunehmend vor Herausforderungen im Bereich Cybersicherheit. Der aktuelle Threat Labs Report von Netskope zeigt, dass persönliche Apps und generative KI erhebliche Risiken für den Schutz regulierter Daten darstellen. Besonders betroffen sind Finanzunternehmen, die sensible Informationen verwalten und verstärkt ins Visier von Cyberkriminellen geraten.

Neu im Markt - der SI Cyberschutz

Der SI Cyberschutz ist für kleine und mittlere Unternehmen (KMU) aus Handwerk und Handel gedacht. Das Konzept deckt Cyberrisiken bis zu einer Versicherungssumme von drei Mio. Euro ab. Inklusive sind auch Dienstleistungs- und Schulungsangebote zur Prävention.

Mittelstand investiert verstärkt in Cybersicherheit

Durch die zunehmende Digitalisierung wächst die Bedrohung durch Cyberangriffe. Kleine und mittlere Unternehmen reagieren darauf: Jedes vierte KMU sichert sich mittlerweile mit einer Cyberpolice ab – in 2023 war es nur jedes fünfte.

Gothaer optimiert Rundum-Sorglos-Versicherung für Gewerbetreibende

Die Gothaer GewerbeProtect kommt mit etwa 50 Leistungsverbesserungen im modularen Produktbaukasten. Neben der Integration von Nachhaltigkeitsbausteinen rundet die GGP Cyberversicherung ab sofort das Leistungsspektrum der Gewerbeversicherung ab.

Unsere Themen im Überblick

Themenwelt

Wirtschaft

Management

Recht

Finanzen

Assekuranz

Cyberstudie: Heilberufe unterschätzen Präventionspotenzial – Angriffsziel Patientendaten

Cyberangriffe auf Arztpraxen und andere Heilberufe sind keine Ausnahme mehr, sondern Teil einer bedrohlichen Normalität – das zeigt die aktuelle Cyberstudie 2024 der HDI Versicherung. Gerade die besonders sensiblen Patientendaten rücken medizinische Einrichtungen verstärkt ins Visier von Cyberkriminellen.

Cyberrisiken: Jeder siebte Betrieb verliert mindestens einen Arbeitstag

Cyberangriffe sind längst kein Randphänomen mehr: Eine neue Studie des Industrieversicherers QBE zeigt, dass jedes siebte mittelständische Unternehmen (14 Prozent) im vergangenen Jahr mindestens einen Arbeitstag durch einen Cybervorfall verloren hat. Besonders brisant: In fast 60 Prozent der Fälle war eine Schwachstelle in der Lieferkette ausschlaggebend.

safeAML – Ein digitaler Brückenschlag im Kampf gegen Geldwäsche

Die Anforderungen an Banken zur Verhinderung von Geldwäsche steigen – sowohl in regulatorischer Hinsicht als auch hinsichtlich technischer Prozesse. Mit safeAML steht seit 2023 eine Plattform zur Verfügung, die genau hier ansetzt.

Baobab Insurance: 12 Millionen Euro für die Abwehr intelligenter Cyberangriffe

Das Berliner InsurTech Baobab Insurance hat sich mit einer Series-A-Finanzierung in Höhe von 12 Millionen Euro eindrucksvoll auf der Landkarte der europäischen Cyberversicherer positioniert.

Die neue Ausgabe kostenlos im Kiosk

Werfen Sie einen Blick in die aktuelle Ausgabe und überzeugen Sie sich selbst vom ExpertenReport. Spannende Titelstories, fundierte Analysen und hochwertige Gestaltung – unser Magazin gibt es auch digital im Kiosk.